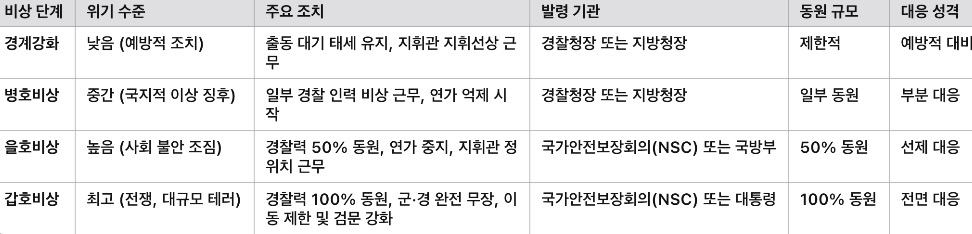

한국 기업의 형광등 불빛 아래 복도에서, 조용한 변화가 일어나고 있습니다. 이는 헤드라인을 장식하거나 사내 뉴스레터에 실리는 종류의 변화가 아니라, 한때 열정적이었던 직원들의 마음과 정신에서 서서히 일어나는 은밀한 변화입니다. 이것은 고성과자들이 점차 평범한 팀원으로 변모해가는 이야기입니다—오늘날의 경쟁적인 환경에서 조직들이 인재 유지와 참여 문제로 고심하는 가운데, 더 면밀한 검토가 필요한 현상입니다.강제 배분의 딜레마이러한 변화의 핵심에는 '강제 배분' 또는 '스택 랭킹'이라 불리는 보편적인 성과 관리 방식이 있습니다. 이 시스템에서 평가자들은 미리 정해진 비율—일반적으로 A, B, C 등급에 걸쳐 20-70-10 분포(또는 2:7:1 비율)—에 따라 성과 평가를 배분해야 합니다. 이 정규분포 접근법..